(autor ilustracji: Jan Kryciński)

W pojawiających się w Internecie reklamach usług zwanych „VPN” możemy usłyszeć wiele zapewnień odnośnie tego, przed jakimi rodzajami zagrożeń VPN ma nas rzekomo chronić.

Odcinek #24

Ten sam temat poruszamy w najnowszym odcinku podcastu, którego możecie posłuchać tutaj:

Czym jest VPN

Mianem VPN (ang. Virtual Private Network - wirtualna sieć prywatna) określamy technologie, które potrafią tworzyć prywatną sieć komputerową, z własnymi adresami IP, ale wciąż korzystając z publicznego Internetu.

VPN najbardziej przydaje się, gdy mamy komputery, do których ma być udostępniony zdalny dostęp, ale tylko dla wybranych osób. Te komputery łączy się z serwerem VPN, który pośredniczy w ruchu sieciowym pomiędzy tymi komputerami, a komputerami znajdującymi się w publicznej sieci, i zajmuje się uwierzytelnianiem tych połączeń. VPN dba o to, aby ruch przechodzący przez sieć publiczną był szyfrowany, dzięki czemu nie można go podsłuchać.

Można to porównać do hipotetycznej usługi pocztowej, która działa jako pośrednik przesyłek, który pozwala:

- ukrywać, kto koresponduje z kim;

- tworzyć adresy pocztowe, do których przesyłki mogą być dostarczone tylko za pomocą tego pośrednika (prywatne adresy);

Dla wygody nazwę ją VPNPost. Przyjmijmy też, że VPNPost działa w świecie, w którym jest niemożliwe sfałszowanie adresu nadawcy na kopercie. Procedura wysłania listu od Kuby do prywatnego adresu kryjówki Arka wygląda wtedy następująco:

- Kuba sporządza treść listu do Arka i zamyka go w kopercie z prywatnym adresem Arka (tj. z tym adresem, który jest dostępny tylko przez VPNPost);

- Kuba zamyka tę kopertę wewnątrz drugiej, większej koperty, którą adresuje i nadaje do siedziby VPNPost;

- Ta podwójna koperta następnie jest dostarczana przez współdzieloną, publiczną infrastrukturę (np. Poczta Polska) do siedziby VPNPost;

- VPNPost otrzymuje przesyłkę i otwiera zewnętrzną kopertę. Widzi, że wewnętrzna koperta jest adresowana do prywatnego adresu Arka. VPNPost sprawdza, czy Kuba jest na liście osób upoważnionych do wysyłania przesyłek do prywatnego adresu Arka. Sprawdza też, czy to na pewno Kuba wysłał ten list (dla zwięzłości pominiemy to, jak przebiega takie sprawdzanie).

Autoryzacja jest pomyślna, zatem VPNPost wkłada tę kopertę do nowej koperty adresowanej do Arka i dostarcza ją za pośrednictwem prywatnej infrastruktury w miejsce, które Arek wskazał VPNPost-owi jako miejsce docelowe dla przesyłek opatrzonych tym prywatnym adresem.

O ile ten system jest zawiły, o tyle daje następujące korzyści:

- listonosz nie wie, że Kuba rozmawia z Arkiem - na kopercie widzi tylko adresata, czyli VPNPost;

- Kuba i Arek mogą mieć bezpieczniejszy środek komunikacji - Arek darzy wiadomości otrzymane za pośrednictwem VPNPostu większym zaufaniem, ponieważ ufa metodzie autoryzacji, jakiej używa ten pośrednik.

Gdyby Kuba nadał za pośrednictwem VPNPost list na jakiś publiczny adres (np. skargę do UODO), to VPNPost nadałby tę przesyłkę za pomocą publicznej infrastruktury, tym razem w pojedynczej kopercie. VPNPost musi usunąć wewnętrzną kopertę nadaną przez Kubę i opakować treść listu w nową kopertę, podając jako nadawcę VPNPost. W ten sposób UODO nie wie po samej kopercie, że list został nadany przez Kubę.

W tym przypadku adresat nie zyskuje nic z faktu, że VPNPost pośredniczy w tej wymianie wiadomości. Nadawca zyskuje za to pewną dozę anonimowości, ponieważ adresat nie może na podstawie samej koperty stwierdzić, skąd przyszła dana wiadomość.

VPN to nie jest konkretna technologia - istnieją liczne protokoły VPN, które umożliwiają realizowanie obydwu z powyższych scenariuszy. Zgodnie z opisanymi powyżej scenariuszami, VPN potrafi realizować dwie ważne funkcje:

- Tworzenie prywatnej, wirtualnej sieci na podstawie publicznego Internetu, do której tylko autoryzowane osoby mają (bezpieczny) dostęp;

- Pośredniczenie w komunikacji z publicznym Internetem, maskując przy tym pierwotny adres IP. System odgrywający rolę takiego maskującego pośrednika nazywamy proxy.

VPN a Proxy

Systemy posługujące się protokołem VPN potrafią realizować funkcję proxy. Są też protokoły, które są specjalnie przeznaczone dla funkcji proxy i nie potrafią nic więcej.

Większość z reklamowanych VPN-ów, w tym popularny NordVPN, korzystają z technologii VPN, ale dają tylko funkcję proxy, więc nie tworzą de facto wirtualnej prywatnej sieci. Z uwagi na ten fakt, w dalszej części artykułu będziemy pomijać aspekt wirtualnej sieci i używać wyrażeń „VPN” i „proxy” zamiennie.

Przed czym chroni VPN?

Korzystanie z proxy (czy to w postaci VPN, czy nie), chroni Cię przed... Twoim dostawcą Internetu. Jeżeli korzystasz z proxy, to Twój dostawca nie wie, z jakimi stronami się łączysz. To pośrednio może też utrudniać działania policji, gdyż śledczy mający Cię na haku nie będą mogli tych informacji uzyskać od Twojego operatora sieci. Będą mogli za to próbować uzyskać te dane od Twojego dostawcy VPN...

Kwestia „logów”

Korzystanie z proxy najczęściej wiąże się z powierzeniem jakiemuś podmiotowi całego swojego ruchu sieciowego. Więc o ile nasz operator sieci nie będzie wiedział, z jakimi stronami się łączymy, o tyle będzie to wiedziała inna firma: operator VPN-a.

Operator ten może przechowywać informacje o tym, z jakimi stronami się łączymy, w tak zwanych „logach”. Z punktu widzenia prywatności, idealny operator VPN nie przechowywałby żadnych logów, uniemożliwiając komukolwiek jakikolwiek dostęp do naszej historii przeglądania. Operatorzy VPN-a często przekonują, że nie trzymają logów, ale nie mamy możliwości zweryfikowania, czy tak w istocie jest. Pozostaje tylko opierać się na reputacji danego operatora VPN i spróbować samodzielnie oszacować ryzyko związane z zaufaniem danej firmie.

Przed czym nie chroni VPN?

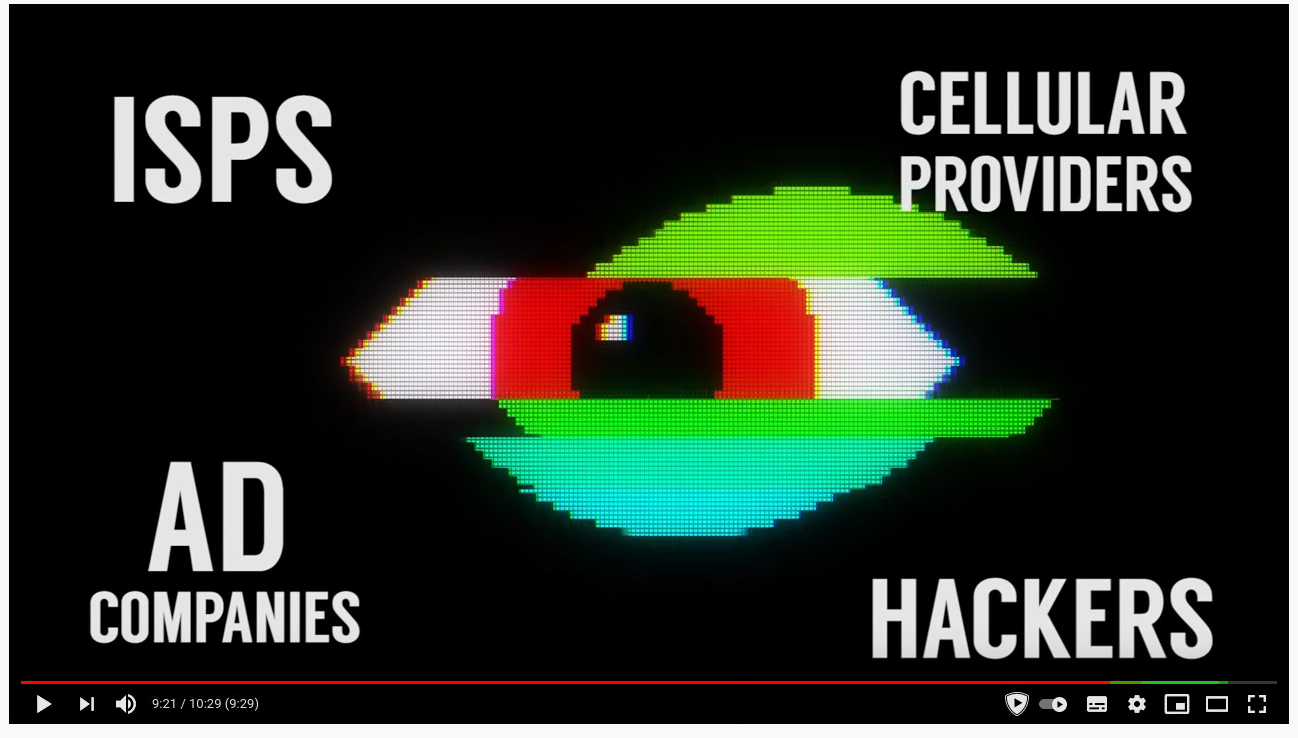

We wszechobecnych reklamach VPN-ów możemy zobaczyć obszerne listy zagrożeń, przed którymi rzekomo chroni nas VPN:

O ile w istocie Proxy/VPN pomaga ukrywać część naszego ruchu sieciowego przed dostawcami Internetu, o tyle nie chroni nas przed reklamodawcami ani przed „hackerami”.

VPN/Proxy wpływają tylko na adres IP, jaki widzą reklamodawcy. Jednak adres IP to tylko jeden z wielu parametrów, który jest używany do profilowania użytkowników Internetu:

Jeżeli korzystasz z proxy, możesz to sprawdzić samodzielnie - czy po zmianie adresu IP widzisz w przeglądarce inne reklamy? W naszym przypadku było bez zmian.

O ile VPN wykonuje dodatkowe szyfrowanie danych, warto pamiętać, że gdy korzystamy z HTTPS, to większość naszych danych jest już szyfrowana i nie można jej podsłuchać. Jedyne, co podsłuchujący nas dostawca Internetu będzie w stanie zobaczyć, to adres IP strony, z którą się łączymy oraz czasem jej nazwę domenową (tutaj więcej informacji o tym dla osób technicznych i ciekawskich). Jeżeli to są dane, które chcemy ukryć przed dostawcą internetu, to warto rozważyć korzystanie z Proxy.

Kiedy VPN się faktycznie przydaje?

VPN/Proxy przydają się najbardziej wtedy, gdy potrzebna nam jest zmiana adresu IP. Innymi słowy - chcemy robić zapytania sieciowe z naszego komputera tak, aby odbiorca myślał, że te zapytania przyszły od innego komputera. Są serwisy, które na podstawie IP określają przybliżoną lokalizację danego komputera, i na jego podstawie zmieniają swoje zachowanie - na przykład strona norweskiej biblioteki może udostępniać pdf-y z książkami tylko użytkownikom o norweskim IP, albo platforma streamujące seriale może nie udostępniać jakiegoś serialu osobom znajdującym się poza granicami określonych krajów.

Takie serwisy można próbować „wykiwać” za pomocą VPN-a. Jednak zdarzają się serwisy, które blokują dostęp użytkownikom łączącym się zza VPN-a. Jak to robią? Najprostszą metodą jest przechowywanie listy znanych adresów IP, z których korzystają serwery VPN i umieszczenie ich na blockliście.

Korzystanie z VPN może też być przydatne, jeżeli nie chcesz, aby Twój dostawca Internetu (lub inni użytkownicy Twojej sieci lokalnej - np. publicznej sieci WiFi) wiedzieli, z jakimi stronami się łączysz.

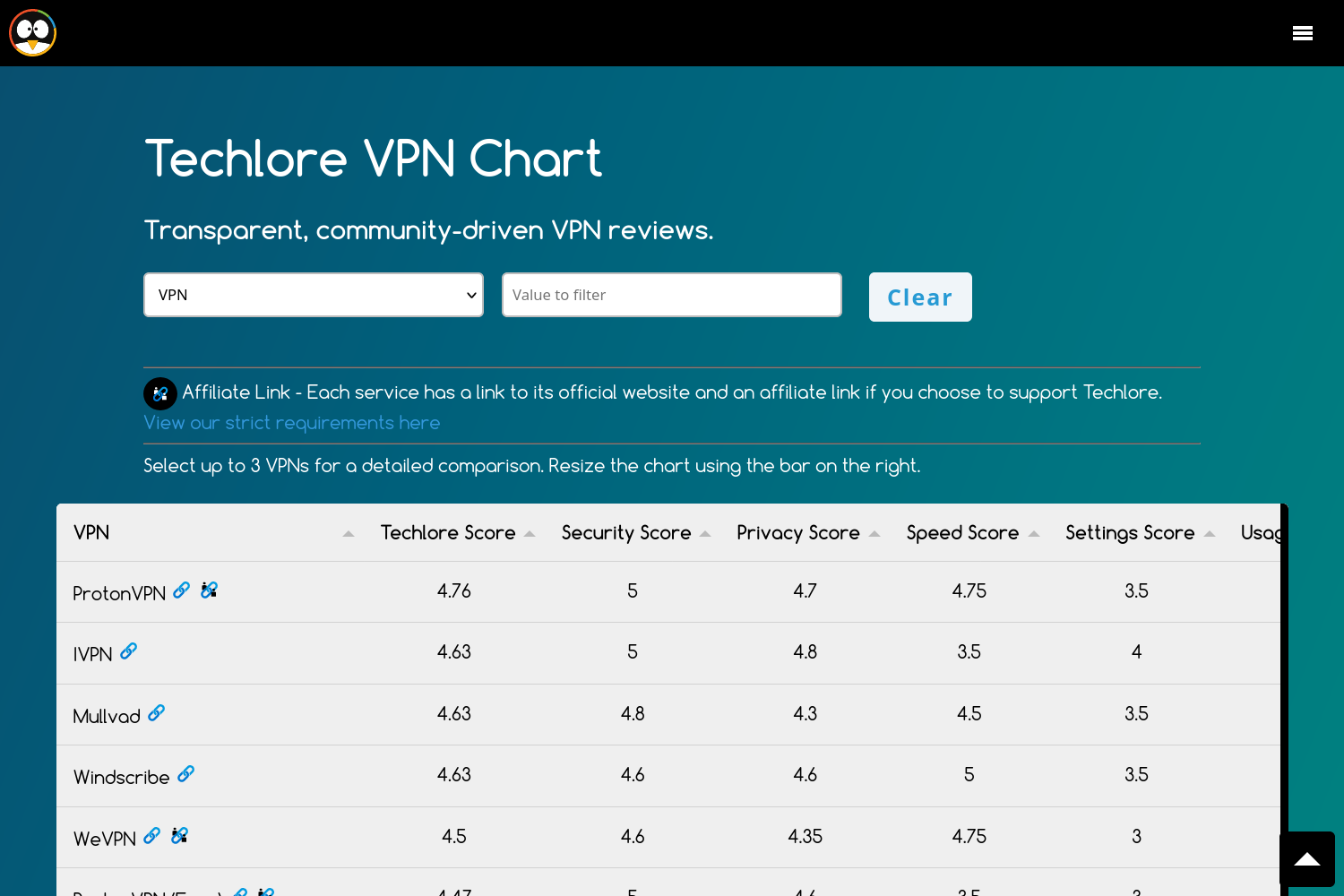

Jaki VPN wybrać?

Nie jesteśmy w stanie z 100% czystym sumieniem polecić konkretnego VPN-a. Jeżeli jesteś pewien, że potrzebujesz VPN-a, być może ta tabela porównacza przygotowana przez Techlore będzie Ci pomocna:

Warto też sprawdzić, czy rozpatrywany przez nas dostawca VPN nie odsprzedaje usług VPN od innej firmy. Tak jest w przypadku Mozilla VPN, która korzysta z infrastruktury Mullvad VPN i ma taką samą miesięczną opłatę.

Na dodatek

Zachęcamy również do zapoznania się z artykułem Don't use VPN services dostępnym na Github Gist.

Źródła i materiały:

- porównanie usług VPN: https://techlore.tech/vpn.html

- Mozilla VPN to whitelabel: https://mullvad.net/en/blog/2019/12/3/mullvad-partnerships-page-has-been-updated-mozilla/

- Techniczne detale SNI, czyli dlaczego adres domenowy strony, z którą się łączymy może być przesyłany w jawnej postaci przy korzystaniu z HTTPS: https://en.wikipedia.org/wiki/Server_Name_Indication#Encrypted_Client_Hello

- Lista argumentów przeciwko korzystaniu z VPN-a: https://gist.github.com/joepie91/5a9909939e6ce7d09e29

- NordVPN będzie ujawniał dane organom śledczym: https://www.techradar.com/news/nordvpn-will-now-comply-with-law-enforcement-data-requests